Что такое GitLab?

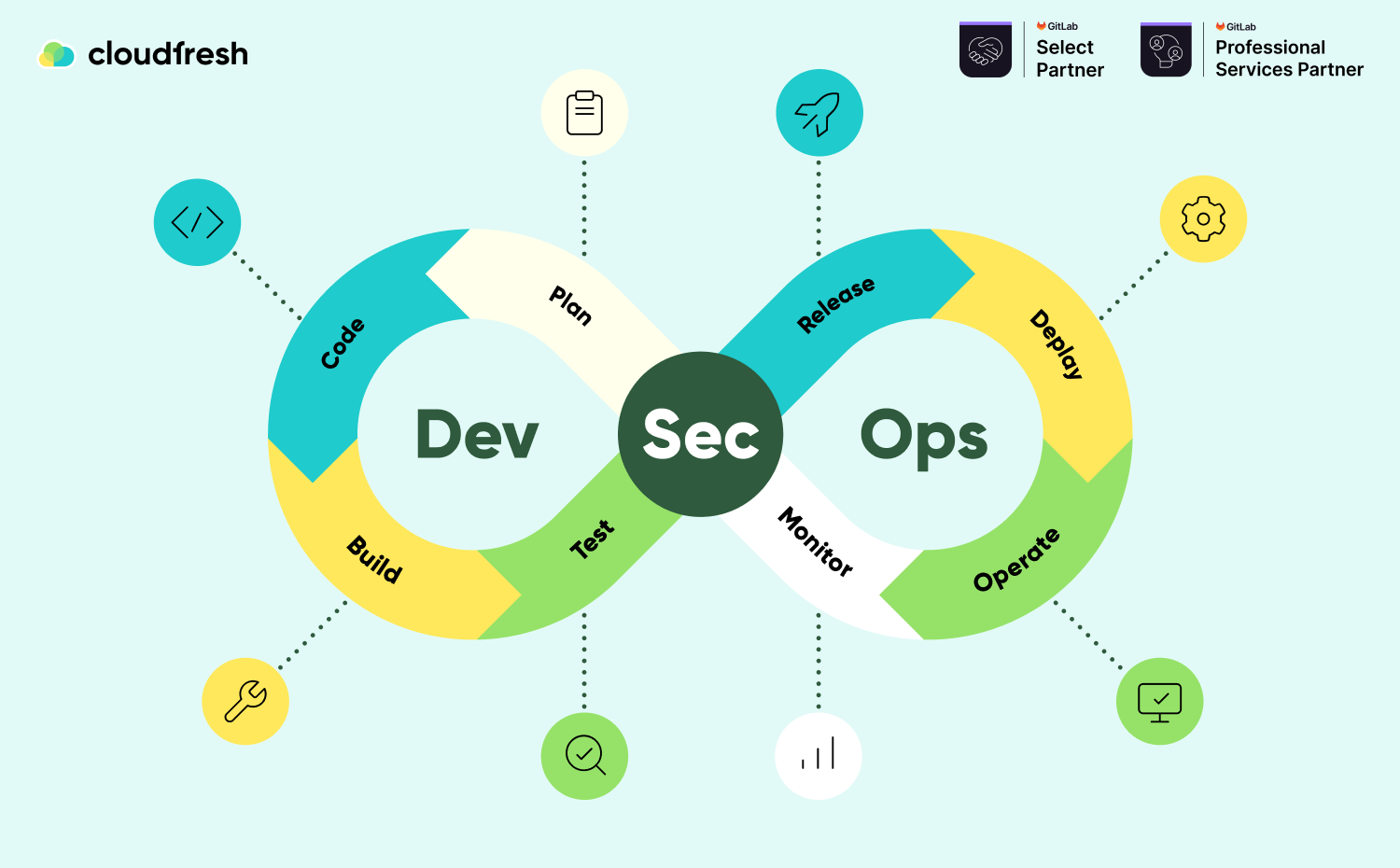

DevSecOps: Интеграция безопасности продукта на каждом этапе SDLC

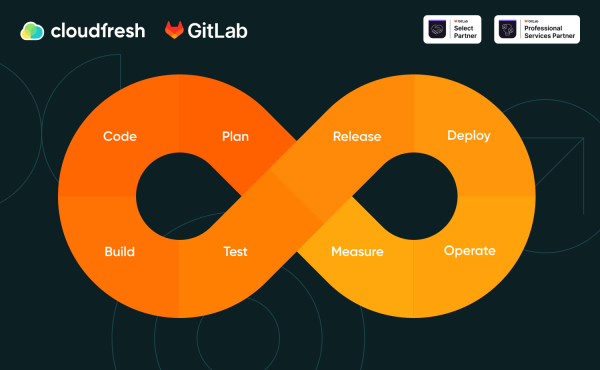

Жизненный цикл разработки программного обеспечения (SDLC) продолжает принимать различные формы с момента своей эволюции. Эта сфера стала свидетелем применения различных философий, каждая из которых принесла собственный набор улучшений.

Сегодня DevOps является движущей силой большинства проектов разработки программного обеспечения. Однако, поскольку безопасность не интегрирована в DevOps, группы безопасности должны работать отдельно от команды разработчиков. Короче говоря, безопасность выходит за рамки разработки и операций и решается вручную, что дестабилизирует автоматизированный цикл DevOps.

DevSecOps снимает ограничения в отношении безопасности как отдельного компонента SDLC. Он интегрирует безопасность с разработкой и операционными задачами, оптимизируя усилия и затраты на изменения. Давайте углубимся в детали, чтобы узнать больше об особенностях DevSecOps и почему переход от DevOps к DevSecOps важен для управления жизненным циклом разработки.

Что предлагает DevSecOps?

Во-первых, DevSecOps четко дает понять, что «безопасность является обязанностью каждого», одновременно гарантируя сохранение скорости разработки.

Таким образом, DevSecOps может существовать без использования дополнительного программного обеспечения для проверки безопасности. DevSecOps помогает уменьшить задержки между доставкой кода из Dev платформы в Security и обратно, обеспечивая экономию времени и ресурсов. Это достигается благодаря включению безопасности в процесс разработки, тестирования и внедрения программного обеспечения.

В традиционном SDLC безопасность рассматривается как препятствие для инноваций и быстрой разработки. С помощью DevSecOps тестовый код подвергается всем проверкам безопасности, и команды проекта не имеют проблем с безопасностью, такими как случайные атаки, взломы и простои.

В процессе интеграции безопасности DevSecOps предоставляет ряд ключевых преимуществ для своих пользователей, а именно:

- Использует набор процедур тестирования, включая интеграционное, модульное и т. Д., Чтобы предотвратить регрессию и повысить качество каждого релиза, тем самым экономя значительное количество времени.

- Определяет уязвимые места на каждом этапе, что снижает риски проекта.

- Работает по принципу безопасности по проекту, который предусматривает предоставление разработчикам механизмов автоматизированного тестирования.

- Использует соответствующий подход к разветвлению и тегированию для управления источниками (SCM) и автоматически генерирует примечания к выпуску, чтобы предоставить всем заинтересованным сторонам полное понимание.

- Гарантирует успешность каждой сборки и наличие согласованного и эффективного механизма решения проблем в случае сбоев, что поощряет сотрудничество между различными командами.

- Предоставляет возможность членам команды анализировать KPI и улучшать процесс DevSecOps.

- Использует сине/зеленое развертывание (Blue-green deployment) для быстрого реагирования на изменения.

- Позволяет командам без проблем использовать одни и те же процессы и инструменты для приложений, независимо от языка программирования, на котором они написаны.

- Совместная ответственность за безопасность помогает создавать и выпускать функции и исправлять проблемы без каких-либо препятствий.

- Помогает избежать ущерба репутации, предотвращая вероятность нарушения, благодаря усиленному аудиту и мониторингу.

Вот как DevSecOps выводит DevOps на новый уровень.

Как меняются этапы SDLC при внедрении DevSecOps

1. Планирование (Plan).

Этап планирования DevSecOps является наименее автоматизированным, и невозможен без сотрудничества, обсуждения, пересмотра и стратегии анализа безопасности. Команды должны провести анализ безопасности и разработать график тестирования, в котором указано, где, когда и как оно будет проводиться.

IriusRisk, инструмент совместного моделирования угроз, является популярным инструментом планирования DevSecOps. Есть также инструменты для сотрудничества и общения, как Slack, и решения для управления и отслеживания проблем, как Jira или Asana.

2. Код (Code).

Разработчики могут создать более безопасный код с помощью технологий DevSecOps на этом этапе, используя обзор кода, статический анализ кода и перехват перед фиксацией, которые являются важными процедурами безопасности.

Каждая фиксация и слияние автоматически запускает проверку безопасности или проверку, когда технологии безопасности непосредственно интегрированы в существующий рабочий процесс Git разработчиков. Эти технологии поддерживают различные интегрированные среды разработки и многие языки программирования. Некоторые популярные средства безопасности включают PMD, Gerrit, SpotBugs, CheckStyle, Phabricator и Find Security Bugs.

3. Разработка (Build).

Когда разрабатывают код для исходного репозитория, начинается этап «сборки». Основной задачей инструментов сборки DevSecOps является автоматизированный анализ безопасности исходного артефакта сборки. Статическое тестирование прикладного программного обеспечения (SAST), модульное тестирование и анализ компонентов программного обеспечения являются важнейшими процедурами безопасности. Инструменты можно внедрить в существующий конвейер CI/CD для автоматизации этих тестов.

Зависимости от стороннего кода, который может поступать из неизвестного или ненадежного источника, часто устанавливаются и строятся разработчиками. Кроме того, зависимости от внешнего кода могут непреднамеренно или злонамеренно привлекать уязвимости и эксплойты. Поэтому просмотр и проверка этих зависимостей на наличие потенциальных недостатков безопасности на этапе разработки имеет решающее значение на этапах DevSecOps.

Самые популярные инструменты для создания фазового анализа сборки включают Checkmarx, SourceClear, Retire.js, SonarQube, OWASP Dependency-Check и Snyk.

5. Тестирование (Test).

Фаза тестирования начинается, когда артефакт сборки успешно создан и доставлен в среды постановки или тестирования. Выполнение полного набора тестов требует значительного количества времени. Поэтому этот этап должен происходить быстро, чтобы сохранить более важные тесты для финальной стадии.

Инструменты динамического тестирования безопасности приложений (DAST) используются на протяжении всего процесса тестирования для обнаружения потоков приложений, таких как авторизация, аутентификация пользователей, конечные точки, подключенные к API, и внедрение SQL.

На текущем рынке доступны многочисленные платные инструменты тестирования с открытым исходным кодом. Поддерживаемые функции и языковые экосистемы включают BDD Automated Security Tests, Boofuzz, JBro Fuzz, OWASP ZAP, SecApp suite, GAUNTLET, IBM AppScan и Arachi.

6. Релиз (Release).

Код приложения должен пройти тщательное тестирование до момента, когда цикл DevSecOps достигнет стадии выпуска. Этап сосредоточен на защите архитектуры среды выполнения путем пересмотра значений конфигурации среды, включая контроль доступа пользователей, доступ к сетевому брандмауэру и управление персональными данными.

Одной из главных проблем этапа выпуска является принцип минимальных привилегий (PoLP). PoLP означает, что каждая программа, процесс и пользователь нуждаются в минимальном доступе для выполнения своей задачи. Это сочетает в себе проверку токенов доступа и ключей API для ограничения доступа владельца. Без этого аудита хакер может наткнуться на ключ, который предоставляет доступ к непредназначенным частям системы.На этапе выпуска решение для управления конфигурацией является ключевым компонентом безопасности.

На этом этапе возможен просмотр и аудит конфигурации системы. В результате коммиты к репозиторию управления конфигурациями могут использовать для изменения конфигурации, которая становится неизменной. Некоторые популярные инструменты управления конфигурацией включают HashiCorp Terraform, Docker, Ansible, Chef и Puppet.

7. Розгорнення (Deploy).

Настав час розгорнути артефакт збірки на етапі виробництва, якщо попередній процес пройшов добре. Проблеми безпеки, що впливають на поточну робочу систему, слід вирішити під час розгортання. Наприклад, дуже важливо ретельно перевіряти будь-які варіації конфігурації між поточним робочим середовищем і початковими параметрами постановки та розробки. Крім того, під час підготовки до майбутнього поновлення слід перевірити та підтвердити виробничі сертифікати TLS і DRM.

Етап розгортання — це сприятливий час для таких інструментів верифікації, як Osquery, Falco та Tripwire. Вони можуть збирати дані з активної системи, щоб оцінити, чи вона функціонує належним чином. Організації також можуть застосовувати принципи інженерії хаосу, тестуючи систему, щоб підвищити свою впевненість у її стійкості до турбулентності. Можлива реплікація подій реального світу, таких як збої жорсткого диска, втрата з’єднання з мережею та збої сервера.

8. Функционирование (Operation).

Другим критическим этапом является дальнейшая работа с продуктом, и оперативный персонал часто проводит периодическое техническое обслуживание. Оперативные группы должны часто контролировать уязвимость нулевого дня. DevSecOps может использовать инструменты IAC для быстрой и эффективной защиты инфраструктуры организации, одновременно предотвращая проникновение человеческих ошибок.

9. Надзор (Monitor).

Нарушения можно избежать, если безопасность постоянно контролируется на наличие отклонений. Поэтому крайне важно внедрить надежный инструмент постоянного мониторинга, который работает в режиме реального времени, чтобы отслеживать производительность системы и выявлять любые эксплойты на ранней стадии.

Лучшие практики для внедрения DevSecOps

Реализация философии DevSecOps требует сочетания нескольких подходов и отхода от традиционного мировоззрения. Ниже приведены советы по улучшению процесса здесь и сейчас:

- Измерьте время, потерянное на работу с уязвимостями после объединения кода. Затем найдите шаблон в типе или источнике этих уязвимостей безопасности и внесите коррективы для улучшения.

- Определите болевые точки и риски программного обеспечения между разработкой и безопасностью, создайте план их решения, а затем выполните этот план.

- Делайте небольшие изменения в код. Небольшие обновления легче просматривать и защищать, и их можно запускать быстрее, чем монолитные изменения проекта.

- Автоматизируйте и интегрируйте сканирование безопасности. Сделайте сканирование везде, чтобы проверять каждое изменение безопасного кода и выявлять недостатки безопасности в источнике их создания.

- Встройте сканирование безопасности в рабочий процесс разработчика. Интегрированная безопасность позволяет разработчикам находить и исправлять уязвимости до того, как код увидит мир. Это также уменьшает количество уязвимостей с открытым исходным кодом, которые отправляются команде безопасности, упрощая их проверку.

- Предоставьте разработчикам доступ к отчетам SAST и DAST. Хотя это важно для исправления, это также ценный инструмент, который помогает разработчикам разрабатывать безопасные методы кодирования.

- Уменьшите или исключите любые каскадные процессы безопасности в вашем SDLC. Вы всегда должны иметь возможность менять направление в случае необходимости: поддерживайте свою организацию и средства управления безопасностью.

- Предоставьте группе безопасности видение как решенных, так и нерешенных уязвимостей в коде, где находятся уязвимости, кто их создал и их статус для исправления.

- Оптимизируйте свой инструментарий, чтобы сотрудники могли сосредоточить свое внимание на одном интерфейсе: едином источнике правды.

А что по кейсам?

GitLab помогает компаниям обеспечить протоколы безопасности, обеспечивающие целостность приложения и соответствие политике безопасности компании.

Один из кейсов — это история Hilti, которая успешно внедрила GitLab для обеспечения собственного кода с SCM, CI/CD и сканирования безопасности. С помощью GitLab время развертывания сократилось с трех часов до всего лишь 15 минут. Теперь команды разработки и тестирования владеют кодом и могут видеть потенциальные уязвимости заранее. Благодаря GitLab они смогли разрабатывать программное обеспечение собственными силами и быстрее, чем если бы использовали сложный набор инструментов.

Другая успешная история — Dunelm, ритейлер товаров для дома, который выбрал GitLab SaaS Ultimate для интеграции инструментов и бесшовного развертывания безопасных конвейеров на облачной платформе AWS.

По мере того, как инженерные команды Dunelm переходили к целевой архитектуре бессерверных технологий, они обнаруживали большие пробелы в существующих инструментах CI/CD. Для того, чтобы интегрировать различные плагины и быстро создавать надежные программные конвейеры, была необходима большая автоматизация, улучшение управления, безопасности и гибкости. Руководство Dunelm выбрало GitLab CI/CD, чтобы позволить техническим командам взять на себя проблемы производительности, тестирования и безопасности в начале и на протяжении всего SDLC. Сегодня команды могут запускать более сложные сканирования в рамках конвейеров GitLab. С помощью сканирования SAST/DAST уязвимости безопасности обнаруживаются значительно раньше в процессе разработки и команды могут их сразу исправлять.

Еще один наглядный пример, как GitLab оптимизировал работу компании Zebra, платформе для сравнения онлайн страхования. В частности, Zebra использовала GitHub и Jenkins для развертывания, большое количество плагинов привело к сложностям с управлением и проблемам безопасности. После анализа различных платформ, руководство выбрало GitLab, который предлагает расширенный репозиторий и возможности CI/CD. Кроме того, команды перешли от использования трех инструментов к использованию только GitLab CI/CD, что позволило полностью автоматизировать процесс. GitLab также обеспечил безопасность и соответствие требованиям сертификации SOC2.

Эти истории демонстрируют, как DevSecOps может помочь организациям достичь значительного повышения безопасности, уменьшения количества дефектов, времени развертывания, продолжительности цикла. Подробнее о кейсах GitLab можно почитать здесь.

Чек-лист на 10 пунктов для проверки безопасности

Наостанок пропоную вам розглянути чек-лист безпеки DevSecOps з десяти кроків, якими користуються в GitLab, і який може допомогти команді засинхронитись і впевнитись, що вони на правильному шляху.

- Зрозумійте, що є найскладнішим у вашому DevSecOps конвеєрі. Проаналізуйте, де безпека створює проблеми в процесі розробки. Це можуть бути неправильно визначені пріоритети виправлення вразливостей коду або відповідальні особи за цей процес. Як тільки ви зрозумієте баги свого процесу, ви зможете приступити до їх виправлення.

- Визначте спільну мету. Через те що існує так багато різних припущень про безпеку і право власності, запропонувавши команді чіткі цілі, ви створите культуру, в якій зниження ризиків безпеки є обов’язком кожного.

- Проведіть аудит, щоб визначити, де команди витрачають час даремно. Зрозумівши, скільки часу ваша команда витрачає на усунення багів після злиття коду, ви зможете виявити закономірності та внести корективи для покращення.

- Обговоріть больові точки та вразливі місця. Обговоривши проблеми з усією командою, ви зможете створити план вирішення кожної з них. Таке обговорення допомагає гарантувати, що голос кожного буде почутий, і виявити больові точки, які можуть бути неочевидними з холодних, достовірних даних.

- Вносьте невеликі, інкрементні зміни до коду. У GitLab ітерація є однією з основних цінностей, тому, коли вони вносять зміни, ці зміни невеликі та швидкі у виконанні, які вже потім розвиваються. Той самий принцип діє і при переході від DevOps до DevSecOps. Невеликі, інкрементні зміни коду легше перевіряти та захищати, і їх можна запускати швидше, ніж монолітні зміни в проєкті.

- Автоматизуйте та інтегруйте. Автоматизація та інтеграція є ключовими для DevOps, але вони також роблять сканування безпеки потужним інструментом. Якщо сканування буде виконуватись усюди, кожна зміна коду буде перевірятися, і вразливості будуть знайдені набагато раніше.

- Зробіть прозорою звітність про безпеку. Замість того, щоб тримати результати статичного тестування безпеки додатків (SAST) і динамічного тестування безпеки додатків (DAST) в ізоляції в командах безпеки, переконайтеся, що ця інформація доступна для всієї команди, особливо для розробників.

- Визначте, чи маєте ви процеси безпеки за принципом Waterfall. При традиційному waterfall підході до безпеки вразливості зазвичай виявляються наприкінці циклу розробки. Витратьте час на аудит існуючих робочих процесів безпеки в рамках SDLC. Якщо ви знайдете будь-які процеси у стилі водоспаду, подумайте про те, щоб усунути або принаймні значно зменшити свою залежність від них. Ви завжди повинні мати можливість змінювати напрямок.

- Переконайтеся, що команда безпеки має доступ до інформації про стан вразливостей. Команди безпеки потребують кращої видимості як вирішених, так і невирішених вразливостей, а також того, де вони знаходяться, хто їх створив, і який їхній статус для усунення.

- Об’єднайте свої інструменти в єдину платформу DevSecOps. Важко відповідати за безпеку, коли команди не мають потрібних інструментів. Найкращий спосіб Shift Left Security — це наскрізна платформа, яка допомагає командам DevOps відійти від процесів Waterfall, впорядковує комунікацію, включає автоматизацію та безперервну інтеграцію, а також забезпечує єдине джерело правдивих даних про результати сканування безпеки та стан критичних вразливостей.

Підсумовуючи, впровадження DevSecOps має наступні переваги:

- Це допомагає створити довіру клієнтів, надаючи безпечні продукти і сервіси.

- Це запобігає використання вразливостей системи та покращує безпеку системи в цілому.

- Методологія DevSecOps дозволяє командам швидко досягати результатів, забезпечуючи найвищий рівень безпеки.

- Інтегруючи засоби безпеки в процес розробки програмного забезпечення від проєктування до розгортання, команди можуть миттєво виявляти й усувати потенційні ризики, таким чином зменшуючи ризики зловмисних атак.

- DevSecOps допомагає організаціям випереджати потенційні загрози та залишатися конкурентоспроможними на своїх ринках.

Загалом, впровадження DevSecOps має важливе значення для будь-якої команди, яка прагне захистити себе від зловмисних атак, при цьому швидко й ефективно забезпечуючи розробку. Крім того, інтеграція безпеки в SDLC гарантує безпеку всіх нових програм із самого початку.

Gitlab and Cloudfresh

Cloudfresh є сертифікованим партнером GitLab з консультування, підтримки та впровадження. Ми допомагаємо організаціям максимально ефективно використовувати рішення GitLab. З нашою допомогою, ви можете об’єднати команди, щоб скоротити час циклу DevOps, знизити витрати, посилити безпеку та підвищити продуктивність розробників. Ознайомтеся з нашими професійними сервісами GitLab.

Наші експерти GitLab допоможуть вам впровадити та керувати високоякісними технічними рішеннями GitLab.

Скористайтеся цим посиланням, щоб отримати 30-денну безкоштовну пробну версію для самоврядних ліцензій GitLab, професійної адаптації, консультацій, досвіду та технічної підтримки від Cloudfresh.

Давайте прискоримо вашу трансформацію DevSecOps разом!