DORA Metrics : aider les entreprises à mieux comprendre la productivité de leur développement

GitLab renforce la sécurité et élargit Duo dans le cadre des mises à jour du 1er trimestre 2025

🤖 Fonctionnalités de GitLab Duo et AI

Le nouveau Duo Code Review (beta) contribue aux efforts de développement en effectuant des révisions initiales sur les demandes de fusion. Il signale les bogues potentiels et suggère des améliorations – il suffit de marquer @GitLabDuo en tant que réviseur ou de le mentionner dans un commentaire pour lancer les choses.

Duo Self-Hosted a atteint la disponibilité générale, ouvrant la porte à l’exécution de grands modèles de langage (LLM) sélectionnés au-dessus de votre propre infrastructure. Vous pouvez brancher des modèles open-source Mistral (via vLLM ou AWS Bedrock), Claude 3.5 Sonnet (sur AWS Bedrock), ou des modèles OpenAI (sur Azure OpenAI), tous adaptés aux suggestions de code et au chat. L’intégration avec VS Code et JetBrains IDE s’est également améliorée. Le fait de glisser des fichiers de projet dans Duo Chat lui permet de mieux comprendre votre base de code, ce qui se traduit par des explications plus précises, un débogage plus intelligent et de meilleures suggestions.

L‘analyse des causes profondes pour GitLab Duo Self-Hosted est entré en phase bêta pour les instances autogérées. Il prend en charge les modèles de Mistral, Anthropic et OpenAI GPT, vous aidant à dépanner plus rapidement les tâches CI/CD qui échouent en fouillant dans les journaux, en faisant ressortir le problème et en recommandant des corrections. Le déploiement complet est prévu pour la version 17.11.

L‘interface Duo Chat est désormais redimensionnable dans l’interface utilisateur de GitLab. Cela signifie qu’il est plus facile de faire du multitâche, que vous soyez en train d’analyser la sortie du code ou de discuter en arrière-plan. Jongler avec plusieurs conversations ? Pas de problème non plus. Duo Chat suit désormais les différents sujets individuellement. Chaque fil de discussion conserve son propre contexte et il est facile de passer de l’un à l’autre à l’aide de l’icône de l’historique de la discussion (cette fonctionnalité est actuellement exclusive à GitLab.com sur le Web).

Vous voulez savoir comment l’IA influe sur votre flux de travail ? Le tableau de bord de l’impact de l’IA apporte de nouvelles perspectives, en suivant les tendances mensuelles des taux d’acceptation des suggestions de code et de l’activité de chat. Il complète l’instantané de 30 jours existant et est également disponible pour les utilisateurs de Duo Self-Hosted – parfait pour repérer les modèles et mesurer la valeur réelle.

Vous cherchez à expérimenter les derniers modèles ? Meta Llama 3 est maintenant en bêta pour GitLab Duo Self-Hosted, prenant en charge à la fois les suggestions de code et le chat. Il y a aussi plus de flexibilité sous le capot : chaque sous-fonction Duo Chat dans la configuration auto-hébergée peut maintenant fonctionner sur un modèle supporté différent, vous donnant un contrôle fin sur la performance et le comportement.

Enfin, l’identité composite ajoute un coup de pouce à la sécurité en permettant aux demandes d’être authentifiées à la fois en tant qu’utilisateur et en tant que compte de service. C’est particulièrement utile pour les agents d’intelligence artificielle qui doivent équilibrer l’intention de l’utilisateur avec leurs propres autorisations d’accès.

🔎 Examen du code et gestion des engagements

Les règles de branche sont devenues plus flexibles – les paramètres d’écrasement configurables font désormais partie du mélange. Vous pouvez affiner le comportement de l’écrasement pour chaque branche protégée. Vous voulez exiger l’écrasement lors de la fusion dans develop, mais l’ignorer pour main? Aucun problème. Adaptez-le au flux de travail de votre équipe.

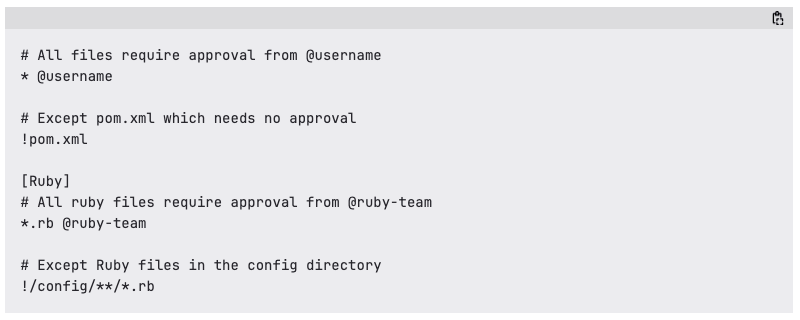

La gestion des approbations des propriétaires de code devient également plus intelligente. Le fichier CODEOWNERS prend désormais en charge les exclusions de chemin, ce qui vous permet de spécifier certains fichiers ou répertoires qui n’ont pas besoin d’être approuvés par le propriétaire du code.

Encore mieux, vous pouvez maintenant assigner des rôles entiers en tant que propriétaires de code – comme @@developers, @@maintainers, ou @@owners – au lieu de delister des utilisateurs individuels. Cela facilite la gestion de la propriété et la synchronise avec les rôles du projet plutôt qu’avec des personnes spécifiques.

Pour ceux qui fouillent dans l’historique Git, la vue des blâmes a une nouvelle astuce. Vous pouvez maintenant basculer la visibilité de révisions spécifiques marquées dans un fichier .git-blame-ignore-revs. Cela signifie un contexte plus propre lors de l’examen de l’historique des fichiers – particulièrement utile pour ignorer les grands remaniements ou les changements de formatage uniquement.

🔄 CI/CD

Les clients de GitLab Dedicated disposent désormais de plus d’options de reprise après sinistre avec une sélection plus riche de régions AWS pour l’hébergement d’instances de basculement. Ces régions supplémentaires donnent aux équipes plus de flexibilité lors de la planification de la résilience.

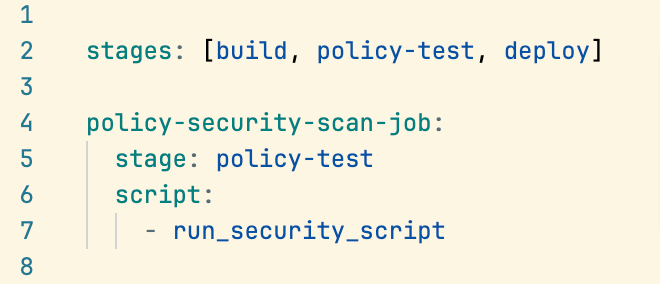

Pour renforcer la conformité et le contrôle de l’exécution du pipeline, les travaux dans l’étape .pipeline-policy-pre reserved doivent maintenant être terminés avant que toute autre étape puisse commencer, indépendamment des relations entre les needs.

Les politiques d’exécution du pipeline ont également changé, prenant maintenant en charge des variables de demande de fusion supplémentaires. Un meilleur contrôle du pipeline s’accompagne également de la possibilité d’imposer des étapes personnalisées en mode Inject via des politiques d’exécution. Cela ajoute de la flexibilité à votre structure CI/CD tout en remplaçant l’ancienne stratégie inject_ci par la plus puissante inject_policy.

- Vous pouvez maintenant appliquer des règles de flux de travail centralisées pour la stratégie

override_ci. - Le comportement

skip_ciest désormais configurable dans les politiques, ce qui permet aux utilisateurs de confiance ou aux comptes de service de contourner les pipelines, sans pour autant ignorer les contrôles de conformité.

Pour les workflows de sécurité, vous pouvez désormais gérer la concurrence dans les pipelines d’analyse planifiés en définissant une fenêtre temporelle dans votre politique afin d’éviter le chevauchement des analyses et d’obtenir une exécution plus prévisible.

L‘expiration automatique des pipelines est désormais un paramètre de projet configurable. Définissez un délai, et GitLab supprimera les pipelines obsolètes et leurs artefacts, afin de garder les choses ordonnées et non manuelles. En outre, les administrateurs utilisant les licences GitLab de l’édition communautaire peuvent désormais définir des limites de ressources CI/CD pour mieux gérer l’utilisation à travers les projets – en gardant les pipelines efficaces et l’infrastructure sous contrôle.

Dans le monde GitOps, GitLab prend désormais en charge GitOps basé sur OCI avec FluxCD. Cela vous permet d’empaqueter les manifestes Kubernetes en tant qu’images OCI et de les stocker dans n’importe quel registre de conteneurs compatible, ce qui constitue une avancée majeure dans les flux de travail GitOps modernes.

Les runners GitLab ont été déployés avec un nouveau lot de fonctionnalités et de correctifs :

- 17.9 a ajouté des contrôles de santé pour les instances autoscaler du runner, des métriques d’histogramme pour l’étape de préparation et la prise en charge des noms de conteneurs de services personnalisés lors de l’utilisation de l’exécuteur Kubernetes.

- 17.10 a introduit des contrôles de santé pour l’exécuteur autoscaler, la prise en charge des volumes d’exécuteurs Docker étendus et de nouvelles options de configuration des périphériques pour les services.

🛡️ Sécurité et conformité

Les référentiels protégés offrent désormais des contrôles d’accès stricts et des autorisations granulaires, de sorte que seuls les utilisateurs approuvés peuvent pousser, tirer ou gérer vos images de conteneurs.

La gestion des vulnérabilités est devenue plus adaptative :

- Vous pouvez désormais ajuster manuellement la gravité des vulnérabilités individuelles afin de mieux refléter le modèle de risque de votre organisation. Chaque modification fait l’objet d’un suivi complet.

- La détection des secrets comprend désormais des conseils de remédiation, ce qui permet aux équipes d’agir plus rapidement et plus efficacement.

- Les vulnérabilités peuvent désormais déclencher des événements de type webhook, ce qui facilite l’automatisation des réponses ou l’intégration avec des outils tiers.

- Le système peut désormais identifier le commit qui a résolu une vulnérabilité, ce qui améliore la traçabilité et la préparation à l’audit.

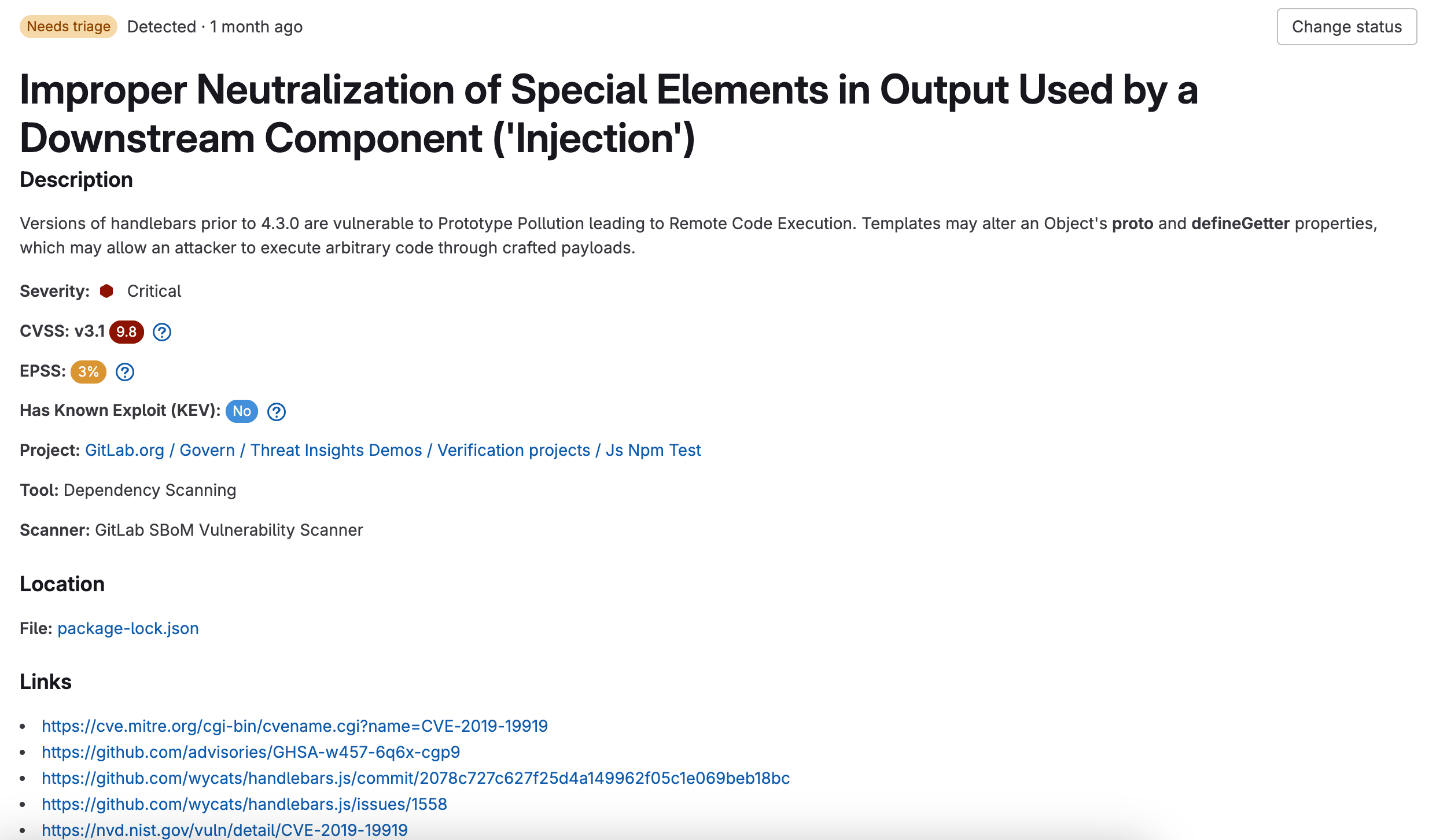

- Des signaux de risque supplémentaires (données EPSS, KEV et CVSS) sont désormais affichés dans les vues Rapport de vulnérabilité et Détails pour aider à hiérarchiser les problèmes les plus critiques.

- Vous pouvez également filtrer par identifiant dans le rapport de vulnérabilité au niveau du projet pour des recherches rapides et ciblées.

Du côté de la conformité :

- Vous pouvez désormais sélectionner un cadre de conformité par défaut dans la liste déroulante de la page Cadres, ce qui facilite la configuration dans les groupes de haut niveau.

- L’onglet UI du Centre de conformité a été optimisé pour gérer un grand nombre de cadres sans nuire aux performances.

- Des rôles personnalisés peuvent désormais être autorisés à lire le tableau de bord de la conformité, ce qui permet un contrôle d’accès plus personnalisé.

- Il est désormais possible d’appliquer un cadre directement à partir du centre de conformité d’un projet, ce qui rend l’implémentation plus rapide et plus facile.

Les flux d’approbation des demandes de fusion sont désormais plus puissants :

- Vous pouvez définir plusieurs actions d’approbation distinctes, ce qui vous donne plus de flexibilité pour les processus d’examen complexes.

- Les rôles personnalisés sont désormais pris en charge dans les politiques d’approbation, ce qui vous permet de personnaliser les flux de travail sans contraintes de rôles rigides.

Dans l’application des politiques, vous pouvez désormais bloquer la suppression des projets actifs de politique de sécurité qui sont liés à des groupes ou à des projets, afin d’éviter les perturbations accidentelles ou malveillantes. Enfin, les autorisations d’application OAuth génèrent désormais des événements d’audit, ce qui vous permet de mieux contrôler l’accès aux applications tierces.

⌚ Authentification et autorisation

- Vous pouvez maintenant configurer la durée des jetons d’identification en utilisant l’attribut

id_token_expirationlorsque GitLab est utilisé comme fournisseur OpenID Connect (OIDC), ce qui permet un contrôle plus fin des délais d’authentification. - Les administrateurs de GitLab disposent désormais d’une API unifiée pour identifier et révoquer les tokens.

- Les déclencheurs Webhook pour l’expiration des tokens ont été étendus. Désormais, en plus de l’avertissement précédent de 7 jours, les événements se déclenchent 60 et 30 jours avant l’expiration, ce qui donne un préavis plus important pour le renouvellement des jetons.

- Le mappage des attributs de profil a été amélioré, vous permettant de mapper l’organisation et le titre d’un fournisseur d’identité OmniAuth (IdP) au profil GitLab d’un utilisateur.

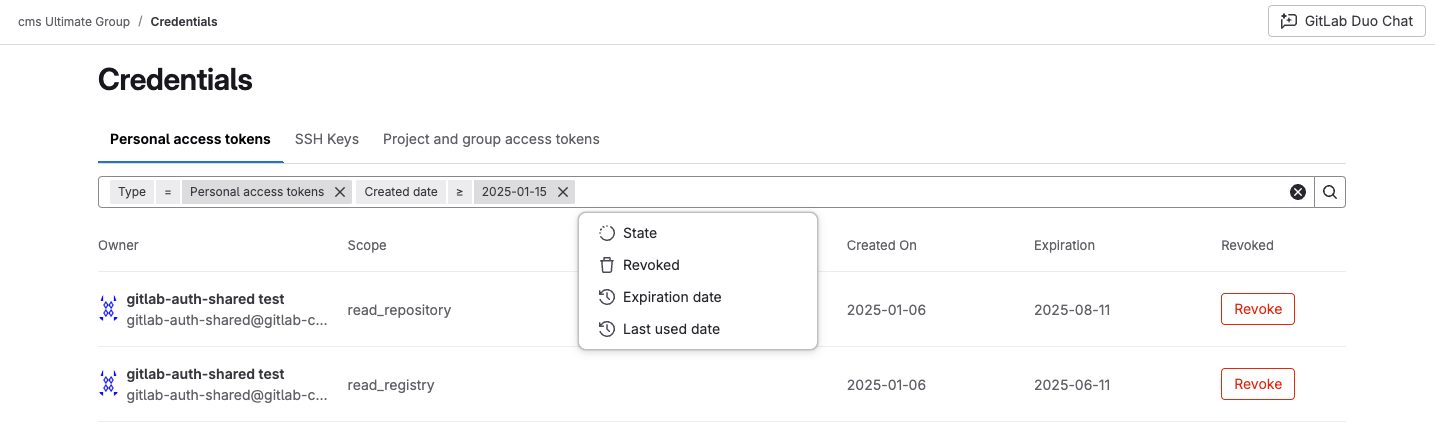

- La nouvelle portée

self_rotatevous permet de faire pivoter les jetons d’accès (personnel, projet ou groupe) automatiquement, améliorant ainsi la sécurité des jetons sans intervention manuelle. - Le Credentials Inventory vous permet maintenant de trier les jetons d’accès personnels, SSH, de projet et de groupe par propriétaire, date de création et date de dernière utilisation, aidant ainsi les administrateurs à gérer et auditer les jetons plus efficacement.

- Vous pouvez désormais définir une date d’expiration personnalisée pour les jetons de compte de service en rotation à l’aide de l’attribut

expires_at, ce qui offre une plus grande flexibilité pour la gestion du cycle de vie des jetons. - Plusieurs fournisseurs OIDC sont désormais pris en charge pour l’appartenance à un groupe, ce qui offre une plus grande souplesse pour l’authentification auprès de différents fournisseurs d’identité.

- Le suivi des adresses IP a été étendu pour afficher jusqu’aux sept dernières adresses IP à partir desquelles les jetons d’accès ont été utilisés.

- Les administrateurs peuvent désormais désactiver 2FA pour les utilisateurs individuels de l’entreprise via l’API.

- Les jetons d’accès aux projets et aux groupes inactifs sont désormais visibles dans l’interface utilisateur pendant 30 jours à des fins d’audit, de sorte qu’aucun jeton n’est oublié lors des examens de sécurité.

- La fonction de visibilité du partage de groupe fournit maintenant des onglets distincts pour les projets partagés et les groupes partagés sur la page d’aperçu, aidant les utilisateurs à naviguer rapidement dans les ressources partagées.

- Les administrateurs peuvent désormais empêcher les utilisateurs de rendre leur profil privé grâce à un paramètre spécial dans la zone d’administration.

- Enfin, les autorisations de création de projets ont été clarifiées et améliorées, ce qui permet aux administrateurs de définir plus facilement qui peut créer des projets au sein des groupes. Le rôle de propriétaire est désormais inclus dans les paramètres de protection de la création de projet.

8️⃣ Intégration de Kubernetes

La gestion de vos déploiements Kubernetes via GitLab est devenue beaucoup plus pratique. Les ressources Kubernetes gérées par GitLab prennent désormais en charge le provisionnement et la gestion automatiquement, ce qui facilite le déploiement d’applications sans avoir à s’occuper de tâches lourdes.

La navigation dans votre tableau de bord Kubernetes est également plus intuitive. Une nouvelle barre de recherche vous permet de trouver rapidement des pods spécifiques, réduisant ainsi le temps passé à fouiller dans de longues listes.

Et lorsque vous utilisez Flux, il est plus facile de rester au courant de ce qui se passe : les rapprochements qui sont en attente sont maintenant clairement marqués avec un statut Paused, vous donnant une meilleure visibilité sur le flux de déploiement directement à partir du tableau de bord.

La prise en charge des conteneurs de l’espace de travail avec Sysbox est aussi maintenant disponible. Si votre environnement de développement fonctionne sur un cluster Kubernetes configuré avec Sysbox, vous pouvez construire et exécuter des conteneurs directement dans votre espace de travail – aucune étape supplémentaire n’est nécessaire.

En parlant d’espaces de travail, en démarrer un est maintenant encore plus simple. Il n’est pas nécessaire de définir un fichier devfile.yaml personnalisé – GitLab fournit un fichier par défaut préchargé avec des outils de développement courants, de sorte que vous pouvez commencer à coder plus rapidement.

Enfin, un avertissement pour les utilisateurs qui gèrent des clusters Kubernetes basés sur des certificats : GitLab a introduit un nouveau point de terminaison API qui vous aide à découvrir et à migrer ces clusters. Ceci est d’autant plus important que la prise en charge de l’intégration basée sur les certificats sera désactivée sur GitLab.com et éventuellement supprimée des instances autogérées.

📄 Pages GitLab

L’accès aux pages privées de GitLab vient d’être simplifié pour l’automatisation et les intégrations : vous pouvez désormais vous authentifier de manière programmatique à l’aide de jetons d’accès. C’est parfait pour les scripts, les robots et les autres outils qui ont besoin d’un accès sécurisé sans étapes de connexion manuelles. Les contrôles d’accès au niveau du groupe sont maintenant en place, donnant aux propriétaires du groupe la possibilité de restreindre la visibilité des pages GitLab aux seuls membres du projet.

Vous avez besoin d’héberger différentes versions de votre site ? Avec les déploiements parallèles, vous pouvez désormais exécuter plusieurs versions de vos sites GitLab Pages en même temps – chacune reçoit une URL unique, ce qui facilite les tests et la prévisualisation des changements. Et si vous gérez plusieurs domaines personnalisés, GitLab Pages vous permet désormais d’en définir un principal. Tout le trafic sera automatiquement redirigé vers ce dernier, ce qui permettra de conserver des URL propres, cohérentes et prêtes pour le référencement.

🧑💻 Gestion des éléments de travail

Les problèmes, les épopées et les tâches parlent désormais le même langage, littéralement. Ils ont été unifiés dans un cadre commun, et le nouveau look de la version bêta apporte une interface élégante. Pensez-y : des vues à tiroirs pour un accès plus rapide, la possibilité de changer de type d’élément, la prise en charge des dates de début, des aperçus d’ascendance, une liste unique d’éléments de développement et une mise en page améliorée avec une meilleure liaison entre les travaux connexes.

Pour garder les choses cohérentes et efficaces, des modèles de description sont maintenant disponibles pour tous les types d’éléments de travail : épopées, problèmes, tâches, objectifs et résultats clés.La gestion des tâches vient de devenir plus facile :

- Bloquez les éléments pour les masquer temporairement lorsque le moment n’est pas opportun.

- Utilisez des actions groupées pour marquer des éléments comme étant terminés ou pour en bloquer plusieurs en même temps.

- Suivez plusieurs tâches par problème ou demande de fusion et recevez des notifications distinctes pour chaque mention ou action, afin que rien ne passe inaperçu.

Dans les épopées, les choses sont plus organisées que jamais :

- Le widget des ancêtres de l’épopée a été redessiné et se trouve désormais en haut de l’écran, affichant clairement les parents immédiats et ultimes.

- Vous pouvez désormais ajouter des épopées parentes directement, comme pour les problèmes.

- Le champ d’itération est désormais affiché sur les éléments enfants au sein des épopées, des problèmes et des objectifs, ce qui vous donne plus de visibilité pour la planification.

- Les états de santé des épopées (En bonne voie, Attentif, A risque) permettent de communiquer les progrès d’un seul coup d’œil.

- Vous pouvez également suivre le temps passé sur les épopées, ce qui porte la gestion du temps à un niveau supérieur.

- Et grâce aux nouveaux webhooks, vos outils externes peuvent se synchroniser avec les mises à jour de l’épopée en temps réel.

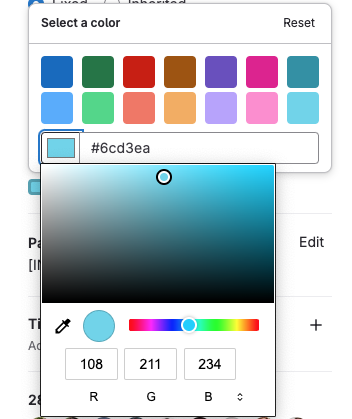

Autre bonne nouvelle pour les adeptes de la personnalisation : vous disposez désormais d’options de couleur étendues pour les épopées, y compris des valeurs RVB et hexagonales personnalisées en plus des choix prédéfinis – ajoutez un peu de personnalité (ou de sens) à vos vues de planification. En attendant, les développeurs et les data scientists apprécieront que l’API GraphQL des éléments de travail ait été améliorée avec des filtres pour les dates, la santé et le poids, ce qui vous donne plus de contrôle sur ce que vous interrogez.

En plus :

- Le passage d’un type d’élément de travail à un autre est désormais entièrement pris en charge.

- L’ajout de nouveaux éléments enfants est plus rapide, le formulaire restant ouvert après chaque soumission afin que vous puissiez continuer à travailler.

- Les notifications pour les comptes de service peuvent désormais être personnalisées avec une adresse e-mail spécifique pour une meilleure communication et une plus grande clarté.

- Les pages Wiki prennent désormais en charge les commentaires, transformant la documentation en un espace collaboratif de discussion et de retour d’information.

📦 Registre des paquets

GitLab continue également d’améliorer la façon dont vous gérez les dépendances et sécurisez vos paquets :

- GitLab Dependency Proxy prend désormais en charge l’authentification avec Docker Hub, ce qui vous permet de contourner les limites de taux et d’accéder facilement aux images privées. Vous pouvez configurer cela directement via l’API GraphQL.

- Dependency Scanning a étendu sa couverture avec le support du gestionnaire de paquets pub (Dart).

- L’analyse des dépendances est également renforcée pour le SBOM (Software Bill of Materials) dans les projets utilisant Cargo, Conda, Cocoapods et Swift.

- Les opérations de registre de paquets incluent désormais des événements d’audit pour suivre la publication ou la suppression des paquets, offrant ainsi une meilleure visibilité sur le cycle de vie de vos paquets.

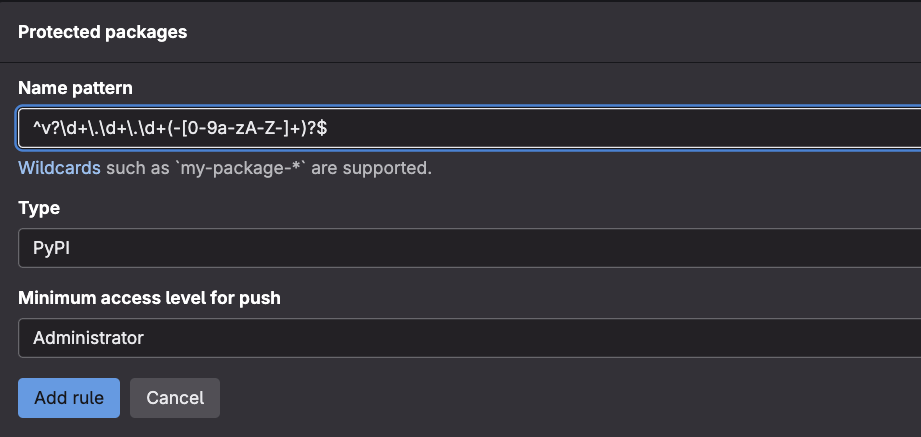

- Paquets PyPI protégés, ajoutant une couche supplémentaire de stabilité au registre des paquets. Grâce à cette nouvelle fonctionnalité, vous pouvez protéger vos dépendances critiques contre les modifications involontaires.

- La prise en charge de l’analyse des licences pour les paquets Swift a été ajoutée, permettant un meilleur suivi de la conformité pour les équipes utilisant Swift dans leurs projets.

- Dans la liste des dépendances d’un projet, vous pouvez désormais filtrer par nom de paquet à l’aide du filtre Composant, ce qui facilite la recherche et la gestion de dépendances spécifiques.

✅ Autres améliorations

Avec l’introduction des vues beta GitLab Query Language (GLQL), les utilisateurs peuvent désormais créer un suivi dynamique et en temps réel du travail directement dans leurs flux de travail existants en intégrant des requêtes de données en direct dans les blocs de code Markdown. Le GitLab Flavored Markdown a également fait l’objet d’améliorations significatives. En particulier, la nouvelle expérience de l’éditeur et l’organisation du contenu permettent aux utilisateurs de créer plus facilement une documentation bien structurée qui inclut des formules complexes et des images de haute qualité.

Pour ceux qui cherchent à suivre les performances DevOps, GitLab a introduit une nouvelle visualisation des métriques DORA à travers les projets dans le tableau de bord des flux de valeur. Le tableau de bord Projets par DORA donne un aperçu des indicateurs de performance clés, aidant les équipes à évaluer et à optimiser leurs flux de travail à l’aide d’informations basées sur des données. En parlant d’évaluation, le suivi des expériences des modèles d’apprentissage automatique est maintenant disponible de manière générale.

Les intégrations de projets sont devenues beaucoup plus faciles avec la possibilité de les gérer à partir d’un groupe en utilisant l’API REST, et les extensions de l’espace de travail prennent maintenant en charge les API proposées, ce qui permet aux développeurs de créer des environnements encore plus personnalisés. GitLab a également élargi son offre de runners : les runners hébergés sur Linux pour GitLab Dedicated sont maintenant en disponibilité limitée, et les runners hébergés M2 Pro sur macOS sont disponibles en bêta.

Qui sommes-nous ?

Cloudfresh est un partenaire GitLab Professional Services et Select auquel les équipes du monde entier font confiance. Nous vous aidons à faire fonctionner GitLab pour vous, rapidement. De l’installation et de la stratégie à la formation pratique et aux réponses directes, nous nous assurons que vous obtenez réellement la valeur que vous recherchez à travers toutes les facettes de la plateforme, y compris Duo (Enterprise) AI.

Besoin de précision ? Nous expliquons le pourquoi, et pas seulement le comment. Vous avez des questions ? Nous sommes à votre écoute. Vous voulez que votre équipe utilise GitLab en toute confiance ? Nous les aiderons à y parvenir. Il vous suffit de remplir le formulaire ci-dessous pour commencer.